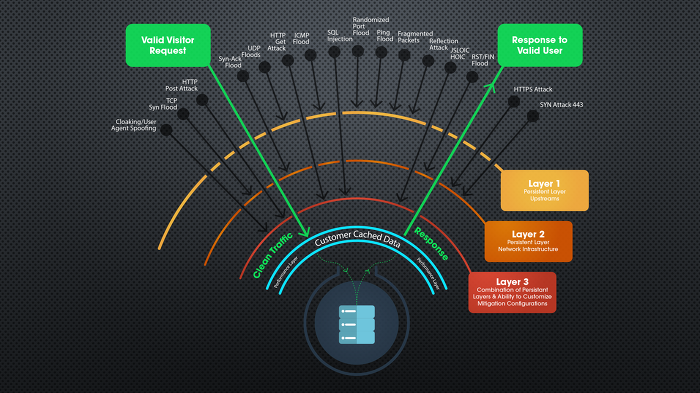

안녕하세요. 이호스트데이터센터 해외 사업부입니다.현재 이호스트에서 고객에게 제공하는 디도스 방어존은 한국-일본-홍콩 3개국으로 각각 독립적인 방어존으로 구축되어 있습니다. 국가별 디도스 방어존 구성을 알아보고 필요한 서비스 선택에 도움을 드리고자 합니다. 1. 홍콩 이호스트에서 보유하고 있는 디도스 방어 서비스중 가장 넓은 대역폭을 가지고 있으며 많은 공격을 커버할 수 있는 보안존이 홍콩입니다.최소 5G 방어 부터 최대 100G방어까지 가능하며 Layer1 레밸부터 Layer3 레밸까지 약 700가지 공격에 대한 방어 대비가 되어 있는 대규모 디도스 방어존입니다. 2. 일본 이호스트 디도스 보안존 일본은 현지 서버호스팅 고객 분들이 이용하고 있는 서비스로써 초기 대응이 가장 빠르고 정확하게 일어나고 있는..